دسترسی ایمن ایجنتهای هوش مصنوعی به APIها

با ظهور ایجنتهای هوش مصنوعی، بسیاری از سازمانها تمایل دارند اطلاعات حیاتی و متمایزکنندهٔ کسبوکار خود را در اختیار این ایجنتها قرار دهند. این اقدام مزایای تجاری متعددی دارد، از جمله:

-

جذب کاربران و شرکای جدید در مقیاس اینترنت

-

ایجاد جریانهای درآمدی از طریق تعاملات هوشمند

-

فعالسازی تجربیات کاربری نوآورانه، پویا و سفارشی

APIها وظیفهٔ افشای دادهها به دنیای خارج را بر عهده دارند و از انواع مختلف کلاینتها پشتیبانی میکنند؛ از اپلیکیشنهای وب و موبایل گرفته تا اتصالات با شرکای تجاری.

در این مقاله، فرآیند امن کردن دسترسی ایجنتهای هوش مصنوعی به APIها توضیح داده میشود، به گونهای که هم ارزش تجاری API حفظ شود و هم امنیت دادهها تضمین گردد.

اهمیت امنیت در ارتباط ایجنتهای هوش مصنوعی

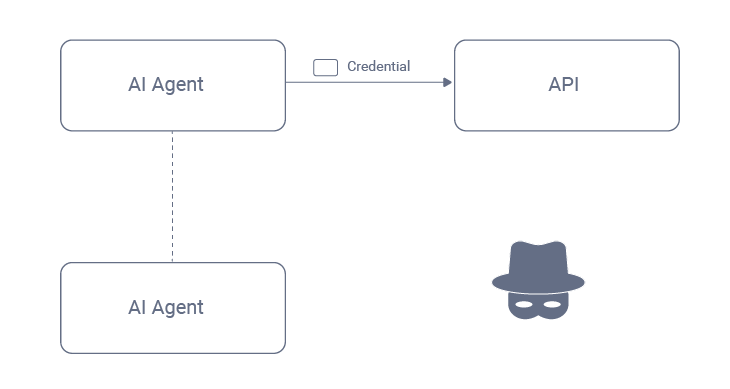

قبل از راهاندازی هر سیستم افشای داده، امنیت یک اولویت است. دسترسی به دادههای حساس معمولاً نیازمند کنترلهای قوی است. ایجنتهای هوش مصنوعی باید اعتبار پیام (message authentication) داشته باشند تا بتوانند به API دسترسی پیدا کنند.

ایجنتها نه تنها در معرض تهدیدهای اینترنتی هستند، بلکه میتوانند با دیگر ایجنتها تعامل داشته باشند. این موضوع ممکن است باعث افزایش ریسک حملات سایبری به APIهای ضعیف شود. بنابراین، سازمانها باید راهکارهایی برای کاهش ریسک در صورت نفوذ یک عامل مخرب داشته باشند.

پروتکلهای هوش مصنوعی در حال تکامل

خبر خوب این است که جامعه هوش مصنوعی پروتکلهایی برای تعاملی بودن (interoperability) و امنیت معرفی کرده است. سازمانها میتوانند چندین پروتکل را با هم ترکیب کنند تا یک اکوسیستم باز و امن ایجاد شود که ایجنتها و سرورها بتوانند به صورت هماهنگ همکاری کنند.

برای مثال:

-

مشخصات پروتکل زمینه مدل (MCP) توضیح میدهد که چگونه یک ایجنت میتواند از یک کلاینت MCP برای تعامل با سرورهای MCP استفاده کند. این سرورها نقش نقاط ورود API را دارند.

-

پروتکل Agent2Agent (A2A) قوانینی برای فراخوانی ایجنتها توسط یکدیگر ارائه میکند تا ویژگیها کشف شده و همکاری بین ایجنتها امکانپذیر شود.

مشخصات مجوز MCP یک جریان امنیتی end-to-end ارائه میدهد که شامل سرورهای MCP، کلاینتهای MCP و کاربران است. این سیستم مجوزدهی امنیت را دوباره اختراع نمیکند و از استانداردهای موجود مانند OAuth 2.1 استفاده میکند، که به کلاینتها (از جمله ایجنتها) اجازه میدهد توکن دسترسی خود را هنگام فراخوانی API ارسال کنند.

بنابراین، ایجنتهای هوش مصنوعی برای حضور در اکوسیستم باز، باید از توکنهای دسترسی به عنوان اعتبار پیام API استفاده کنند. با این حال، OAuth تنها چارچوب است و باید امنیت هر endpoint را بر اساس نیازهای شما پیادهسازی کنید.

استقرار APIهای آماده هوش مصنوعی

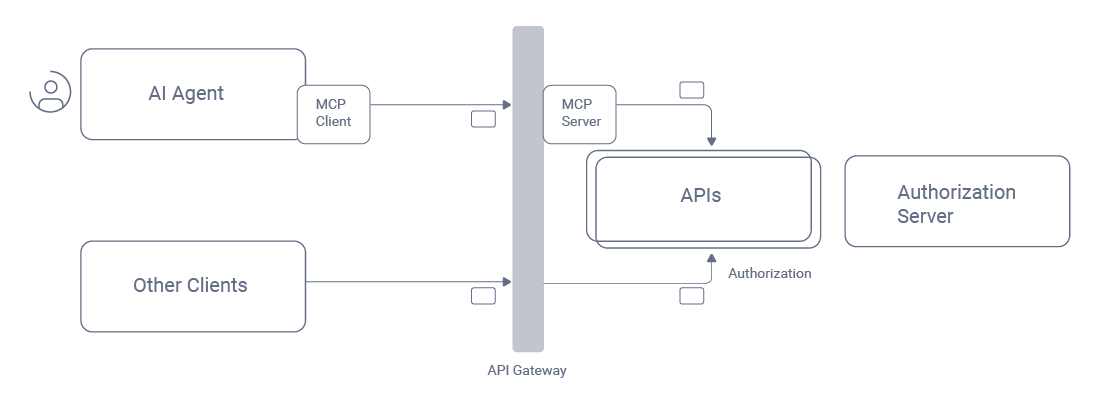

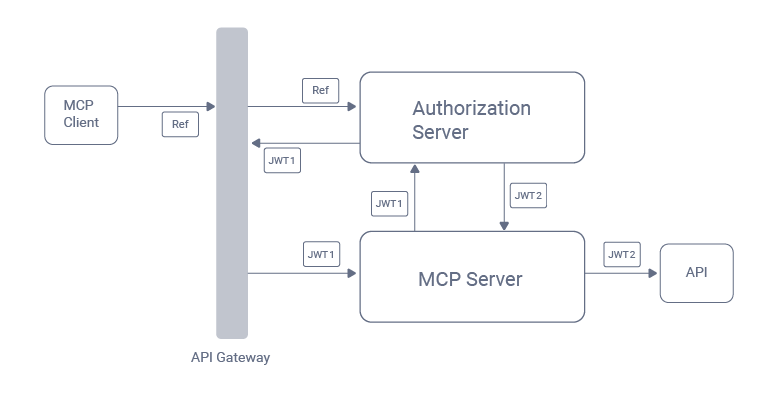

برای فعال کردن کلاینتهای MCP جهت فراخوانی سرورهای MCP از طریق HTTP، باید یک استقرار شامل گیتوی API و سرور مجوزدهی طراحی کنید:

-

گیتوی API مسئول مدیریت نقاط ورود اختصاصی برای کلاینتهای MCP است و تمام درخواستها را کنترل میکند.

-

سرور مجوزدهی استانداردهای امنیتی مشخصات MCP را پیادهسازی میکند و اغلب ابزارهایی برای فراخوانی APIهای upstream ارائه میدهد.

استقرار شما باید یک جعبه ابزار امنیتی قابل توسعه ارائه دهد تا بتواند با تغییرات مداوم نیازهای امنیتی سازگار شود. این سیستم باید امکان افزودن ابزارهای آینده مانند:

-

service mesh

-

مدیریت هویت workload

-

موتورهای سیاست و ریسک

را فراهم کند.

شروع ادغام هوش مصنوعی

هنگام برنامهریزی ادغام هوش مصنوعی، با مؤلفههایی شروع کنید که نیاز به پیادهسازی جریان مجوز MCP دارند. میتوانید استقرار مرجع مبتنی بر Docker را روی کامپیوتر محلی اجرا کنید تا جریان مجوز را به صورت عملی مشاهده کنید. با جداسازی مناسب وظایف، پیادهسازی پیچیده نیست.

برقراری اعتماد

برای اجرای OAuth، باید تعادل بین امنیت و سایر عوامل برقرار شود. انتخابهای شما به حساسیت دادهها و طرفهای درگیر بستگی دارد.

ایجاد اعتماد شامل مراحل زیر است:

-

ثبت پویا کلاینتها: اجازه دهید هر کلاینت MCP بهصورت پویا در سرور مجوزدهی ثبت شود و به احراز هویت کاربران برای برقراری اعتماد تکیه کند.

-

محدود کردن کلاینتها: فقط به کلاینتهای MCP که قابل اعتماد هستند، اعتبار دهید و درخواستها را از طریق مؤلفه backend مسیریابی کنید تا اعتبار به درخواستها attach شود.

-

استفاده از چارچوبهای امن موجود: مانند Open Banking برای اجازه دادن به onboarding پویا، اما محدود کردن ایجنتها به آنهایی که توسط مرجع مورد اعتماد vet شدهاند.

طراحی نقاط ورود API

میتوانید hostname یا مسیرهای جدید برای گیتوی API ایجاد کنید تا نقاط ورود سرور MCP مشخص شوند. مثالها:

-

تمام درخواستها را از یک subdomain با prefix “mcp” دریافت کنید.

-

اعمال بررسیهای امنیتی اضافی مانند رد درخواستها از IPهای مخرب یا تشخیص رفتارهای غیرعادی کلاینت.

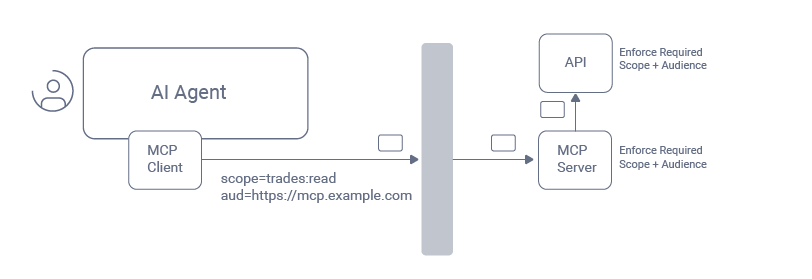

کلاینت MCP باید توکنهای دسترسی را با استفاده از scopes OAuth به کار گیرد تا عملیات API و دادههای قابل دسترسی محدود شوند. مثال: scope trades:read فقط اجازهٔ دسترسی محدود به دادههای اولیه را میدهد و دادههای حساس را محافظت میکند.

دریافت توکنهای دسترسی

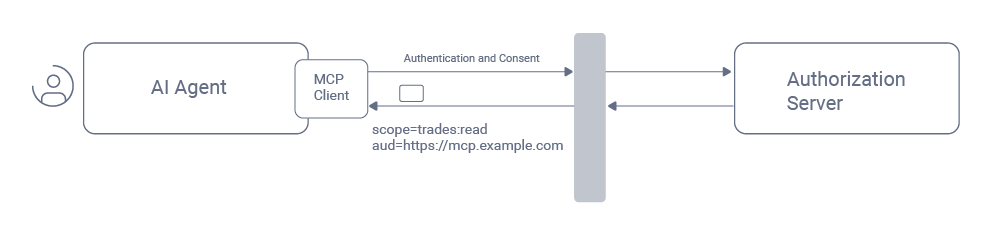

کلاینت MCP میتواند جریان کد OAuth را اجرا کند تا توکن دسترسی دریافت کند. کاربر احراز هویت میشود و سطح دسترسی درخواستی کلاینت را تأیید میکند.

-

توکنها باید opaque باشند تا کلاینت نتواند دادههای حساس را مستقیماً بخواند و مدلهای زبانی بزرگ نتوانند سوءاستفاده کنند.

-

گیتوی API میتواند این توکنها را به JWT ترجمه کند و APIهای backend با استفاده از Token Exchange OAuth 2.0 آنها را پردازش کنند.

مجوزدهی و کنترل دسترسی

-

APIها توکنهای JWT را دریافت میکنند که شامل claimهایی مانند هویت کاربر است.

-

JWTها باید کوتاهمدت و غیرقابل جعل باشند.

-

Scopes و claimها برای کنترل دقیق دسترسی به دادهها استفاده میشوند.

به دلیل رفتار ایجنتهای هوش مصنوعی، سرورهای مجوزدهی ممکن است نیاز داشته باشند claimهای پویا ایجاد کنند که بر اساس شرایط runtime مانند محدودیتهای پولی یا سیاستهای سازمانی تغییر کنند.

طراحی جریانهای توکن end-to-end

برای حفظ امنیت کامل، توکنهای دسترسی opaque به کلاینتهای MCP صادر کنید تا نتوانند دادههای حساس API را مستقیماً بخوانند. این کار همچنین تضمین میکند که مدلهای زبانی بزرگ (LLMها) نتوانند دادههای توکن را استخراج یا سوءاستفاده کنند.

-

گیتوی API درخواستهای ورودی را دریافت و توکنهای opaque را به JWT ترجمه میکند (با استفاده از الگوی phantom token) و به APIها ارسال میکند.

-

سرورهای MCP که APIهای upstream را فراخوانی میکنند، میتوانند از Token Exchange OAuth 2.0 برای تنظیم audience توکن و سایر پارامترها قبل از ارسال درخواستها استفاده کنند.

با این روش، جریان توکن end-to-end بین کلاینت MCP، گیتوی API و APIهای backend برقرار میشود.

مجوزدهی تجاری و کنترل دسترسی

برای نیازهای امنیتی پیشرفتهتر، معمولاً لازم است دسترسیها را در سطح منبع (resource-level) محدود یا فیلتر کنید. بهترین مکان برای منطق اصلی مجوزدهی، خود APIها هستند تا بتوان از آن برای چندین کلاینت استفاده کرد.

-

APIها توکنهای JWT را دریافت میکنند که شامل claimهایی مانند هویت کاربر است.

-

JWTها باید کوتاهمدت و رمزنگاریشده باشند تا برای مهاجم غیرقابل سوءاستفاده باشند.

-

Scopes باید با claimهای مرتبط طراحی شوند تا کنترل دقیق روی دسترسیها فراهم شود.

مثال payload توکن دسترسی:

این claimها میتوانند پویا باشند و مقادیر runtime را از کاربر و شرایط محیطی دریافت کنند، مانند محدودیتهای پولی یا سیاستهای سازمانی، و سپس در توکنهای دسترسی اعمال شوند.

امنیت API تطبیقی و آماده هوش مصنوعی

با درک جریان توکنها، نقش گیتوی API و سرور مجوزدهی بسیار حیاتی است.

-

گیتوی باید extensible باشد و امکان ترجمه و مدیریت توکنها را بدهد.

-

سرور مجوزدهی باید از استانداردهای امنیتی پشتیبانی کند و کنترل دقیق بر scopes و claimها را فراهم کند.

مزایای این رویکرد:

-

امکان تطبیق سریع با تهدیدات جدید

-

همکاری امن با شرکای تجاری که ممکن است از سیستمهای ورود سازمانی استفاده کنند

-

بهبود تجربه کاربری هنگام ورود و احراز هویت ایجنتها

کاهش ریسک و بهترین شیوهها

هوش مصنوعی پتانسیل بالایی برای شناسایی و سوءاستفاده از APIهای با امنیت ضعیف دارد. با استفاده از OAuth و استانداردهای امنیتی، میتوان اقدامات زیر را انجام داد:

-

اعمال least privilege برای دسترسیها

-

جلوگیری از سوءاستفادههای احتمالی و حملات سایبری

-

حداقل کردن اثر هرگونه exploit

-

مدیریت دقیق توکنها، scopes و claimها برای اطمینان از دسترسی امن به دادهها

این اقدامات تضمین میکنند که APIها هم امن و قابل اعتماد باشند و هم ارزش تجاری خود را حفظ کنند.