لایهی گمشده در زیرساخت هوش مصنوعی (The Missing Layer in AI Infrastructure): تجمیع ترافیک عاملمحور

با تکامل عاملهای هوش مصنوعی از پاسخدهندگان غیرفعال به بازیگران خودمختار، آنها بهطور فزایندهای در حال زنجیرهسازی فراخوانی ابزارها و آغاز ترافیک API خروجی در زمان اجرا هستند — اغلب بدون نظارت مستقیم انسانی.

این نوع رفتار، که به آن «ترافیک عاملمحور» (agentic traffic) گفته میشود، با پذیرش چارچوبهای ارکستراسیون و استانداردهای نوظهوری مانند پروتکل Model Context (MCP) که به عاملها اجازه میدهد بهصورت پویا با ابزارها و دادهها تعامل داشته باشند، در حال افزایش است.

چالش چیست؟

بیشتر زیرساختها هنوز برای نظارت بر ورودیها ساخته شدهاند، نه خروجیها — که این امر یک نقطهی کور حیاتی در سیستمهای امروزی هوش مصنوعی ایجاد میکند.

ریسکهای انتقال عاملها به محیط عملیاتی

ترافیک عاملمحور یک مدل عملیاتی کاملاً متفاوت معرفی میکند. اکنون عاملها مصرفکنندگان برنامهوار APIها هستند که از طریق استفاده از ابزارها، چارچوبهای ارکستراسیون مانند LangChain و ReAct، و بهطور فزاینده از طریق استانداردهای باز مانند MCP (Model Context Protocol) و A2A (Agent2Agent) تعامل میکنند. برای مثال، افزونههای ChatGPT به عاملها اجازه میدهند تا بهصورت خودمختار سفر رزرو کنند یا دادههای مالی را بازیابی نمایند اقداماتی که بهصورت درخواستهای خروجی ظاهر میشوند.

این تعاملات اغلب از لایههای سنتی زیرساخت عبور میکنند و سازمانها را در معرض خطرات جدیدی قرار میدهند. یکی از آنها، افزایش هزینهها است. عاملها ممکن است وارد حلقههای فراخوانی بیپایان شوند یا بیش از حد از توکنهای LLM استفاده کنند بهویژه در زمان تلاش مجدد یا انجام وظایف بازگشتی. بدون سهمیههای سطح توکن یا محدودیتهای بودجه، حتی یک عامل رفتار نادرست میتواند منجر به افزایش شدید هزینه شود. گزارش Dell بر نیاز به محافظهای زمان اجرا تأکید دارد.

ریسک دیگر، کمبود قابلیت مشاهده است. عاملهای خودمختار اغلب مانند جعبههای سیاه عمل میکنند. بدون لاگ مرکزی یا تلمتری، ردیابی اقدامات یا تشخیص خرابیها دشوار است. Sawmills.ai بر شکاف فزاینده بین پیچیدگی عاملها و ابزارهای فعلی نظارتی تأکید میکند.

همچنین باید ریسکهای امنیتی را در نظر گرفت. فراتر از حوادث خاصی مانند بهرهبرداری از MCP در GitHub، عاملها در معرض دامنهی وسیعتری از آسیبپذیریها قرار دارند. فهرست OWASP Top 10 برای LLM شامل مواردی مانند خودمختاری بیشازحد، تزریق prompt، مصرف نامحدود و دستکاری خروجی است. LLMها در اجرای خروجیهای ایمن دچار مشکلاند، و عاملهایی با سطح دسترسی بالا میتوانند دادهها را نشت دهند یا موجب خرابیهای زنجیرهای شوند. کاهش این خطرات نیازمند سیاستهای زمان اجرا، اعتبارنامههای محدود، اعتبارسنجی خروجی و کنترلهای رفتاری است — که همگی باید از طریق یک لایهی حاکمیت اعمال شوند.

چرا زیرساختهای موجود ناکافی هستند

بیشتر سازمانها از دروازههای API برای ایمنسازی ترافیک ورودی و از مشهای سرویس برای مدیریت ارتباطات میکروسرویسی استفاده میکنند. اما هیچیک از آنها برای کنترل ترافیک خروجی که بهصورت خودکار توسط عاملهای هوش مصنوعی آغاز میشود، طراحی نشدهاند.

زمانی که عاملها از استانداردهایی مانند MCP برای اتصال به ابزارها یا از A2A برای تفویض وظایف بین عاملها استفاده میکنند، درخواستهای آنها اغلب فراخوانیهای HTTP معمولی هستند، به این معنی که میتوانند بهطور کامل از نقاط اعمال سیاست عبور کنند.

در حالیکه این استانداردها توسعهی عامل را ساده میکنند، پیچیدگی جدیدی نیز معرفی مینمایند: MCP امکان اشتراکگذاری ابزارها میان عاملها را فراهم میکند، اما بهصورت پیشفرض فاقد کنترل سطح دسترسی جزئی است. A2A ارکستراسیون چندعاملی را ممکن میسازد، اما اگر بهدقت نظارت نشود، میتواند موجب خرابیهای زنجیرهای شود.

در این محیط، هیچ نقطهی تجمیعی برای اعمال سیاستهای کلی، محدودسازی مصرف، یا فراهم کردن دید یکپارچه وجود ندارد. به همین دلیل است که لایههای موجود ناکارآمد هستند — زیرا هرگز برای مدیریت رفتار زمان اجرای مصرفکنندگان خودکار API ساخته نشدهاند.

دلیل نیاز به دروازههای هوش مصنوعی (AI Gateways)

برای پر کردن این شکاف، رهبران فنی به الگوی معماری جدیدی به نام «دروازهی هوش مصنوعی» روی آوردهاند. با این حال، این دروازهها باید تکامل یابند تا مأموریت گستردهتری را پوشش دهند.

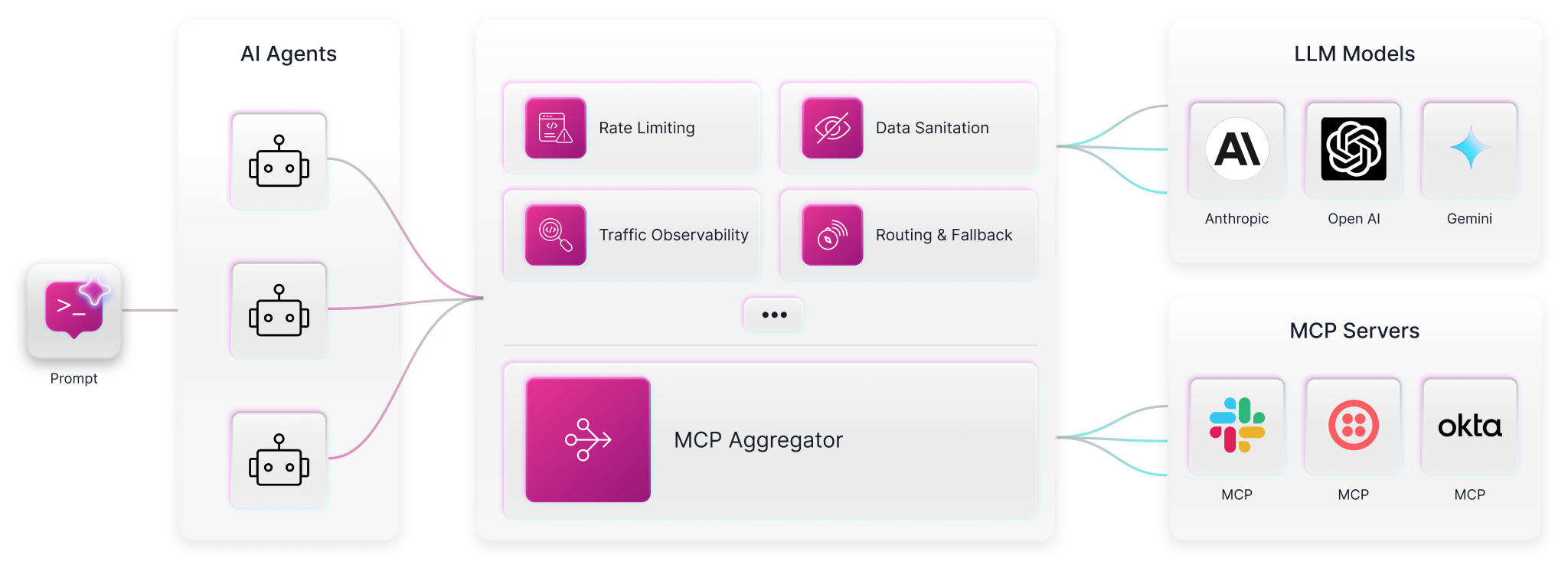

در ابتدا برای مدیریت ترافیک خاص LLM — مانند اجرای محدودیت توکن و مسیردهی مدل — طراحی شده بودند، اما اکنون دروازههای هوش مصنوعی باید طیف وسیعتری از رفتارهای عاملمحور را مدیریت کنند. این شامل نهتنها ترافیک LLM بلکه فراخوانیهای خروجی به ابزارها از طریق MCP و جریانهای کاری چندعاملی از طریق A2A است.

با بلوغ این استانداردها و افزایش خودمختاری عاملها، نقش دروازهی هوش مصنوعی باید از یک نقطهی اجرای محدود به یک لایهی کامل سیاست زمان اجرا گسترش یابد — لایهای که قادر به میانجیگری، ایمنسازی و شکلدهی ترافیک در تمامی نقاطی است که عاملها در آن فعالیت میکنند. چرخهی هیجانات گارتنر در سال ۲۰۲۴ این تغییر را تأیید کرده و دروازههای هوش مصنوعی را بهعنوان مرکز کنترل پیچیدگی فزایندهی زیرساختهای هوش مصنوعی معرفی میکند.

دروازهی هوش مصنوعی چه کاری انجام میدهد؟

دروازهی هوش مصنوعی جایگزین دروازهی API شما نمیشود — بلکه آن را تکمیل میکند. در حالیکه دروازههای API ترافیک ورودی را مدیریت میکنند، دروازههای هوش مصنوعی ترافیک خروجی خودکار را کنترل میکنند، بهویژه ترافیکی که توسط استانداردهایی مانند MCP و A2A شکل میگیرد.

قابلیتهای کلیدی یک دروازهی هوش مصنوعی شامل موارد زیر است:

-

پنهانسازی اعتبارنامهها: مخفیسازی و مدیریت اسرار، چرخش کلیدها و جداسازی توکنها

-

محدودسازی نرخ و سهمیهها: اعمال مرزهای مصرف و جلوگیری از انفجار هزینه

-

مسیردهی چندتأمینکنندهای: توازن بار بین LLMها یا بهینهسازی برای هزینه و تأخیر

-

فیلترینگ آگاه از prompt: اسکن و مسدودسازی درخواستهای مخرب یا پاسخهای ناامن

-

ثبت ممیزی: حفظ ردیابی کامل از اینکه چه کسی، چه چیزی، چه زمانی و چرا فراخوانی شده است

-

پاکسازی داده و محدودیتهای هوش مصنوعی: پاکسازی ورودی و خروجی، اجرای محدودیتهای مصرف، و تضمین رفتار سازگار با سیاستها

راهبردهایی برای پیادهسازی امروز

با این حال، حتی بدون یک پلتفرم کامل، میتوانید با ثبت فعال ترافیک خروجی، حتی با یک پروکسی معکوس ساده، شروع به کاهش ریسک عاملمحور کنید. از حوزههای دسترسی گسترده برای عاملها خودداری کرده و از توکنهای کوتاهمدت برای جلوگیری از دسترسی مداوم استفاده کنید.

محدودیتهایی مانند سقف تلاش مجدد، زمانبندی انقضا و بودجه را برای کنترل عاملهای خارج از کنترل اعمال کنید. تعریف سیاستهای هوش مصنوعی در این زمینه مفید است. مشخص کنید عاملها چه کارهایی مجازند انجام دهند، بهویژه در محیطهای تولیدی یا دارای مقررات.

از نظر ابزارسازی، پوششدهندههای سبک یا پروکسیها میتوانند به متمرکزسازی کنترل کمک کنند، در حالی که دروازههای تجاری راهحلهای آمادهتری ارائه میدهند.

نتیجهگیری نهایی

ظهور عاملهای خودمختار در حال بازطراحی معماری نرمافزار است. اما قدرت جدید، پیچیدگی جدیدی نیز به همراه دارد. ترافیک عاملمحور — آغازشده توسط هوش مصنوعی، مسیریابیشده از طریق MCP، و تفویضشده از طریق A2A نیازمند حاکمیت است.

همانطور که شرکتها برای مدیریت در معرض قرارگیری بیرونی از دروازههای API استفاده کردند و برای کنترل میکروسرویسها به مشهای سرویس روی آوردند، اکنون برای مدیریت دوران عاملها به دروازههای هوش مصنوعی نیاز خواهند داشت.

شما APIهای داخلی خود را بدون دروازه در معرض اینترنت قرار نمیدهید. ابزارهای خود را نیز بدون دروازه در اختیار عاملهایتان قرار ندهید. زود شروع کنید. ایمن شروع کنید. عاملهای خود را مانند هر بخش دیگری از زیرساخت مدیریت کنید.