کتابی وجود دارد که اکنون توسط O’Reilly با عنوان Cloud Native Data Security with OAuth منتشر شده است، مجموعهای از الزامات امنیتی را توضیح میدهد و الگوهای طراحیای ارائه میکند که برای برآوردهسازی آنها لازم است. در این مقاله، مروری کوتاه بر محتوای این کتاب ارائه میکنیم.

طراحی امنیت داده

سازمانها معمولاً از APIها برای در معرض قرار دادن دادههای تجاری استفاده میکنند. برنامهها (کلاینتها) APIها را فراخوانی کرده و یک رابط کاربری به کاربران نهایی ارائه میدهند. کاربران نیز از طریق این برنامهها به دادههای تجاری دسترسی پیدا کرده یا آنها را ایجاد میکنند. امنیت داده باید از دسترسی غیرمجاز، از جمله حملات سایبری، محافظت کند. افزون بر این، امنیت داده باید با پیچیدگیهایی مانند حریم خصوصی کاربر و تجربه کاربری نیز برخورد کند.

گاهی محافظت از دسترسی به داده برای سازمانها باری سنگین به نظر میرسد. ذینفعانی مانند مالکان کسبوکار یا معماران نرمافزار ممکن است تنها تصویری جزئی از چگونگی عملکرد دسترسی امن در پنج سال آینده داشته باشند. در حالت ایدهآل، آنها باید طرحی داشته باشند که با رشد APIها و ابتکارات تجاری مانند گسترش به مناطق جدید و رعایت مقررات حریم خصوصی سازگار باشد.

اگر امنیت داده فاقد طراحی آیندهنگر باشد، مشکلات پرهزینهای ایجاد میشود، از جمله:

-

آسیبپذیریهای امنیتی و رخنههای داده

-

نبود دید یا حاکمیت بر رویدادهای امنیتی

-

پیچیدگی بیش از حد در کد API و برنامهها که زمان عرضه محصول را افزایش میدهد

-

ناتوانی در مدرنسازی فناوری به دلیل وابستگی به امنیت قدیمی

با این حال، مجموعهای از الگوهای طراحی مبتنی بر API وجود دارد که میتوانید بهکار بگیرید:

-

جداسازی مسئولیتها برای ایجاد امنیت قابلتغییر و مدرنسازی تدریجی

-

اتصال پیادهسازیهای امنیتی پیشرفته با محافظتهای بهروز

-

استفاده از معماریای که به تیمهای API و برنامهها خدمت کرده و کدنویسی را ساده میکند

-

توانمندسازی افرادی که بیشترین اهمیت را به امنیت داده میدهند تا آن را حاکمیت کنند

چارچوب مجوزدهی OAuth میتواند به فعالسازی این رفتارها کمک کند. برخلاف سایر فریمورکها، OAuth بر دسترسی API متمرکز است. به همین دلیل، برای کسبوکارهای مدرن بسیار مناسب بوده و استاندارد عملی برای پیادهسازی کنترل دسترسی محسوب میشود.

انتخابهای فنی OAuth

بسیاری از افراد فنی با OAuth آشنایی دارند، اما اغلب شکافهایی در درک مفاهیم آن وجود دارد. قلب این پروتکل، استفاده صحیح از توکنهای دسترسی برای انتقال «بافت امنیتی تجاری» به APIها است. مولفهای به نام «سرور مجوزدهی» توکنهای دسترسی را برای کلاینتها صادر میکند. کلاینتها باید این توکنها را در درخواستهای API قرار دهند و APIها باید کنترل دسترسی را بر اساس توکن و دادههای درون آن اعمال کنند.

برای بهرهبرداری کامل از OAuth، باید پایههای آن را به خوبی درک کنید. همچنین باید فلوهای مختلف و زمان استفاده از هرکدام را بشناسید. در نهایت، باید نحوه شخصیسازی را بدانید تا در آینده با مشکلات انسداد مواجه نشوید.

متأسفانه، هنگام شروع کار با OAuth، تصمیمگیریهای ضعیف بسیار آسان است و ممکن است نتایج مطلوب تجاری محقق نشوند. بسیاری از محتوای آنلاین درباره OAuth همراه با اصطلاحات وابسته به فروشندگان یا محتوای بازاریابی است که باعث سردرگمی توسعهدهندگان و معماران میشود. بدون دقت کافی، امنیت ممکن است تجربه توسعهدهنده و زمان عرضه محصول را مختل کند:

-

برخی فریمورکهای امنیتی از فناوریهای قدیمی استفاده میکنند، رفتارهای امنیتی OAuth را از توسعهدهندگان پنهان میکنند، یا پیچیدگی غیرضروری دارند که باعث بروز خطا و کاهش بهرهوری میشود.

-

توسعهدهندگان ممکن است موفق شوند ورود کاربر را پیادهسازی کنند، اما با مشکلات عمیقتر مثل دریافت داده مجوزدهی ناکامل یا نادرست در APIها مواجه شوند.

-

تیمها ممکن است مجبور شوند با محدودیتهای سرور مجوزدهی مانند استقرارهای ناسازگار با APIها یا ناتوانی در ادغام با زیرساخت موجود مقابله کنند.

در برخی موارد، افراد ممکن است OAuth را مقصر بدانند، اما ریشه مشکل معمولاً عدم درک این موضوع است که این سیستم چگونه باید به کسبوکار خدمت کند. اگر درست پیادهسازی شود، OAuth باید بهطور تمیز در معماری API موجود ادغام شود.

یک کتاب منحصربهفرد درباره OAuth

کتاب Cloud Native Data Security with OAuth تلاش میکند خلأهای دانش OAuth را برای خوانندگان پر کند تا بتوانند برای آینده برنامهریزی کنند و درک کنند که OAuth چگونه در کنار APIها مقیاسپذیر است. این کتاب ویژگیهای مهم پروتکل را توضیح میدهد و در یک محیط کلاد نیتیو عمل میکند تا الگوهای طراحی کلاد نیتیو و OAuth را ترکیب کنید.

این کتاب یک مسیر یادگیری در قالب چهار بخش ارائه میکند:

-

بخش ۱: معرفی Cloud Native OAuth

-

بخش ۲: ایمنسازی APIها با توکنها

-

بخش ۳: بهرهبرداری و استقرار Cloud Native OAuth

-

بخش ۴: ایمنسازی کلاینتهای API

بخش ۱ با منطق تجاری پشت OAuth شروع میشود. همچنین انواع مولفههای امنیتی و روشهای طراحی ذخیرهسازی دادههای هویتی مانند حسابهای کاربری را توضیح میدهد. بخش ۲ عمیقترین بخش کتاب است و بر استفاده درست از توکنهای دسترسی و نحوه انتقال آنها از کلاینتها به APIها تمرکز دارد. بخش ۳ درباره استقرار و سختسازی امنیت است. در نهایت، بخش ۴ به برنامههای موبایل و وب و تکنیکهای احراز هویت کاربر اختصاص دارد.

بسیاری از منابع OAuth عمدتاً روی احراز هویت کاربر تمرکز دارند، اما این کتاب جاهطلبی واقعی OAuth را توضیح میدهد: نقش آن در معماری امنیتی مدرن و ارتباط آن با محیطهای کلاد نیتیو. کتاب عمداً با احراز هویت کاربر پایان مییابد تا ابتدا امنیت API و سایر مباحث را بیاموزید و سپس همه چیز را یکپارچه کنید.

نسخه عملی کتاب شامل مثالهای کد است که استقرارهایی شبیه محیط تولید را روی ماشین محلی اجرا میکنند تا خوانندگان بدون نیاز به زیرساخت بیرونی مفاهیم را بررسی کنند. این روش تجربه توسعهدهنده را بهبود میدهد، چون تجربه توسعهدهنده ارتباط مستقیم با زمان عرضه محصول دارد.

حاکمیت داده چیست؟

هنگامی که دادهها خارج از مرزهای کشور تولیدکننده پردازش میشوند، تحت قوانین همان حوزه قرار میگیرند. به همین دلیل، اگر یک API در آمریکای شمالی میزبانی شود اما دادههای مربوط به شهروندان کشور دیگری را ذخیره کند، آن دادهها بالقوه میتوانند مشمول درخواستهای قانونی ایالات متحده شوند. این یکی از مسائلی است که تحت عنوان حاکمیت داده شناخته میشود.

در جهان دیجیتال امروز، حاکمیت داده تنها یک اصطلاح فنی نیست؛ بلکه یک دغدغه حیاتی برای کشورهایی است که وظیفه دارند از محرمانگی و کنترل ملی دادهها محافظت کنند. زمانی که دادههای شهروندان ذخیره، پردازش یا از کشور عبور میکنند، ممکن است دولتهای خارجی طبق قوانین داخلی خود امکان دسترسی به این دادهها را داشته باشند.

به همین دلیل، بسیاری از کشورها بهویژه در اروپا شروع به ایجاد الزامات سختگیرانه و مشخصی درباره محل ذخیرهسازی، پردازش و مدیریت دادههای شهروندان کردهاند.

در عمل، حاکمیت داده یعنی کنترل بر چرخه کامل زندگی دادهها، و اینکه دادهها تنها تحت قوانین مناسب و برای اهداف مجاز منتقل، پردازش یا ذخیره شوند.

اطمینان از اجرای حاکمیت داده

با توجه به مسئولیت دولتها برای حفاظت از اطلاعات شهروندان، رعایت اصول حاکمیت داده موضوعی کلیدی است. قوانین اروپا الزام میکنند که دادهها کاملاً قابلردیابی، امن و شفاف باشند. همچنین، کشورهای اروپایی خواهان آن هستند که امنیت و حاکمیت داده از پایه در معماری خدمات ابری رعایت شود.

گاهی لازم است دادهها کاملاً داخل کشور ذخیره و پردازش شوند. در موارد دیگر، تنها دستهای از دادهها (مانند دادههای حساس، سلامت یا PII) نیازمند پردازش محلی هستند.

ارائهدهندگان خدمات ابری طی سالهای اخیر برای انطباق با چنین قوانینی سرمایهگذاریهای گستردهای انجام دادهاند، زیرا نهادهای دولتی امروز یکی از بزرگترین مصرفکنندگان خدمات ابری هستند.

چالشهای ارائهدهندگان ابر در انطباق با الزامات کشورها

رعایت حاکمیت داده برای ارائهدهندگان ابر جهانی بسیار دشوار است. حتی یک شرکت بسیار بزرگ باید چندین نیاز مهم را برآورده کند تا محصولش با الزامات کشور مقصد هماهنگ باشد، مانند:

-

ایجاد تیمهای عملیاتی داخلی برای پشتیبانی کامل

-

پیادهسازی کنترلهای امنیتی مخصوص برای محرمانگی و یکپارچگی

-

دریافت گواهینامههای امنیتی محلی

-

ساخت و مدیریت مراکز داده داخلی

-

توسعه نرمافزار و زیرساختهای مخصوص هر کشور

-

تضمین کیفیت خدمات در سطح جهانی برای هر منطقه

این موارد هزینههای مالی و عملیاتی سنگینی ایجاد میکنند. علاوه بر آن، ورود به یک کشور جدید میتواند زمانبر باشد و نیازمند دانش عمیق حقوقی، امنیتی و فنی است.

به همین دلیل، عرضه یک سرویس ابری که تمام این استانداردها را رعایت کند، برای ارائهدهندگان جهانی بسیار پیچیده و پرهزینه است.

تأثیر حاکمیت داده بر خدمات ابری

نوع الزامات حاکمیت داده، مستقیماً آینده خدمات ابری را شکل میدهد. در اروپا، قوانین متعددی تعیین میکنند که خدمات ابری چگونه باید کار کنند، از جمله:

-

Cybersecurity Act

-

Cloud Rulebook

-

Data Act

-

NIS2

-

AI Act

ارائهدهندگان ابر باید ثابت کنند که دادهها:

-

در محل مشخص و قابلکنترل ذخیره میشوند

-

تنها توسط افراد مجاز قابل دسترسی هستند

-

با استانداردهای قوی رمزگذاری و محافظت میشوند

-

ممکن است تنها در همان کشور پردازش شوند، بدون انتقال مرزی

این قوانین برای بازارهای دولتی و حساس بسیار جدی و غیرقابل مذاکره هستند. در بسیاری از موارد، دولتها انتظار دارند:

-

کارکنان پشتیبانی داخل کشور و دارای مجوز امنیتی باشند

-

کنترل کامل دادهها در اختیار اپراتورهای داخلی باشد

-

هیچ وابستگی خطرناکی به قوانین خارجی وجود نداشته باشد

-

شفافیت کامل در امنیت، عملیات و ذخیرهسازی تضمین شود

به بیان ساده: کشورها میخواهند کنترل کامل و بدون وابستگی خارجی بر دادههای خود داشته باشند.

نمونه: الزامات دولت فرانسه

فرانسه از طریق SGDSN یکی از سختگیرانهترین چارچوبها را معرفی کرده است. دو سازوکار کلیدی عبارتاند از:

-

SecNumCloud (استاندارد رسمی امنیت و حاکمیت ابر)

-

Cloud de confiance (طرح خدمات ابری مورد اعتماد)

این استانداردها پس از مشاهده خطراتی مانند احتمال دسترسی کشورهای خارجی به دادههای حساس ایجاد شدهاند.

SecNumCloud تضمین میکند که:

-

دادهها فقط تحت قوانین اروپا باقی بمانند

-

هیچ دولت خارجی نتواند برای دسترسی درخواست بدهد

-

ارائهدهندگان ابر از قویترین استانداردهای امنیتی استفاده کنند

-

عملیات و پشتیبانی تنها توسط شرکتهای داخلی انجام شود

هدف فرانسه ایجاد یک اکوسیستم ابری مستقل، مقاوم و قابلاعتماد برای دادههای شهروندان است.

طراحی امنیت داده مبتنی بر OAuth

کتاب Cloud Native Data Security with OAuth الگوهای طراحی امنیتی را معرفی میکند که برای محافظت از APIها و کلاینتها ضروری هستند. تمرکز این کتاب بر پیادهسازی امنیت داده در محیط کلاد نیتیو با استفاده از چارچوب OAuth است.

سازمانها معمولاً از APIها برای ارائه دادههای تجاری استفاده میکنند و کلاینتها رابطی برای کاربران نهایی فراهم میکنند. امنیت داده باید از دسترسی غیرمجاز محافظت کند و همزمان پیچیدگیهایی مانند حریم خصوصی کاربران و تجربه کاربری را مدیریت نماید.

اگر طراحی امنیت داده آیندهنگر نباشد، مشکلاتی ایجاد میشود از جمله:

-

آسیبپذیریهای امنیتی و رخنههای داده

-

نبود دید و حاکمیت بر رویدادهای امنیتی

-

کد پیچیده API و برنامهها که زمان عرضه محصول را طولانی میکند

-

وابستگی به امنیت قدیمی که مدرنسازی فناوری را دشوار میسازد

برای مقابله با این مشکلات، کتاب سه الگوی اصلی طراحی امنیت مبتنی بر API را معرفی میکند:

-

جداسازی مسئولیتها برای امکان تغییر تدریجی و مدرنسازی امنیت

-

استفاده از پیادهسازیهای امنیتی پیشرفته و بهروز

-

معماریای که تیمهای API و برنامه را توانمند ساخته و کدنویسی را ساده میکند

OAuth چارچوب استانداردی برای کنترل دسترسی APIها است و استفاده از آن به سازمانها کمک میکند که امنیت را به شکل مدرن و مقیاسپذیر پیادهسازی کنند.

انتخابهای فنی OAuth

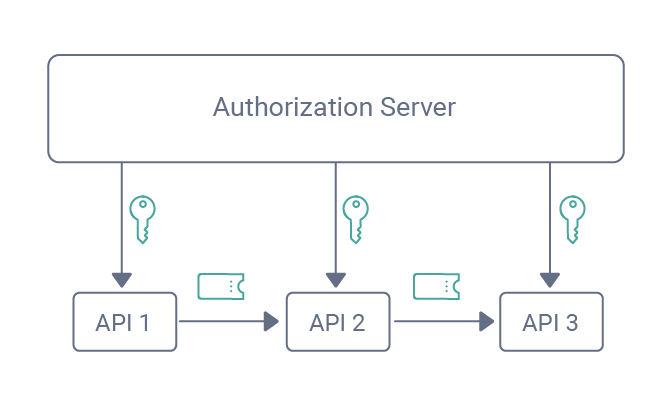

هسته پروتکل OAuth استفاده صحیح از توکنهای دسترسی برای انتقال دادههای امنیتی تجاری به APIها است. در این چارچوب:

-

سرور مجوزدهی توکنهای دسترسی را برای کلاینتها صادر میکند

-

کلاینتها باید این توکنها را در درخواستهای API قرار دهند

-

APIها باید بر اساس توکن و دادههای درون آن کنترل دسترسی اعمال کنند

برای بهرهبرداری کامل از OAuth، توسعهدهندگان باید:

-

اصول پایهای پروتکل را درک کنند

-

انواع فلوها و زمان استفاده از هر کدام را بدانند

-

نحوه شخصیسازی و سفارشیسازی را برای جلوگیری از مشکلات آینده بشناسند

پیادهسازی نادرست OAuth میتواند باعث مشکلات زیر شود:

-

استفاده از فناوریهای قدیمی یا پنهان کردن رفتارهای OAuth از توسعهدهنده

-

دریافت دادههای ناکافی یا نادرست در API

-

محدودیتهای سرور مجوزدهی که با زیرساخت موجود همخوانی ندارد

هدف اصلی، ادغام صحیح OAuth با معماری موجود APIها است تا تجربه توسعهدهنده بهبود یابد و زمان عرضه محصول کاهش پیدا کند.

ساختار کتاب Cloud Native Data Security with OAuth

کتاب شامل چهار بخش اصلی است:

-

بخش ۱: معرفی Cloud Native OAuth

ارائه منطق تجاری پشت OAuth و انواع مولفههای امنیتی و طراحی ذخیرهسازی دادههای هویتی. -

بخش ۲: ایمنسازی APIها با توکنها

عمیقترین بخش کتاب، با تمرکز بر استفاده بهینه از توکنهای دسترسی و انتقال آنها از کلاینت به API. -

بخش ۳: بهرهبرداری و استقرار Cloud Native OAuth

موضوعاتی درباره استقرار و سختسازی امنیت. -

بخش ۴: ایمنسازی کلاینتهای API

پوشش برنامههای موبایل و وب و تکنیکهای احراز هویت کاربر.

کتاب عمدتاً تمرکز خود را بر امنیت API و الگوهای کلاد نیتیو گذاشته و در نهایت به احراز هویت کاربر میپردازد تا خواننده ابتدا امنیت سیستم و APIها را درک کند و سپس همه چیز را یکپارچه نماید.

نسخه عملی کتاب شامل مثالهای کد است که استقرارهایی شبیه محیط تولید را روی ماشین محلی اجرا میکنند تا مفاهیم بدون نیاز به زیرساخت بیرونی بررسی شوند و تجربه توسعهدهنده ارتقا یابد.

سه الگوی کلیدی طراحی OAuth

برای ایجاد تجربه توسعهدهنده قوی و معماری امنیتی آیندهنگر، کتاب سه الگوی طراحی امنیتی اصلی را معرفی میکند:

۱. استفاده از JWT Access Tokens در APIها

توکنهای دسترسی یک فناوری یکپارچه برای همه کلاینتها هستند. در این الگو:

-

APIها باید JWT Access Tokens را اعتبارسنجی کنند

-

کنترل دسترسی باید بر اساس دادههای درون توکن انجام شود

-

طراحی توکنها باید قابل مدیریت و سفارشیسازی باشد

این توکنها میتوانند مدلهای مختلف کنترل دسترسی را پیادهسازی کنند، از جمله:

-

کنترل دسترسی مبتنی بر نقش (RBAC)

-

کنترل دسترسی مبتنی بر رابطه (ReBAC)

-

کنترل دسترسی مبتنی بر ویژگیها (ABAC)

کتاب مثالهای کد ارائه میدهد که نشان میدهد چگونه JWT Access Tokens برای اجرای قوانین تجاری استفاده شود و چگونه تیمها میتوانند با آزمونهای مداوم، امنیت API را بررسی کنند.

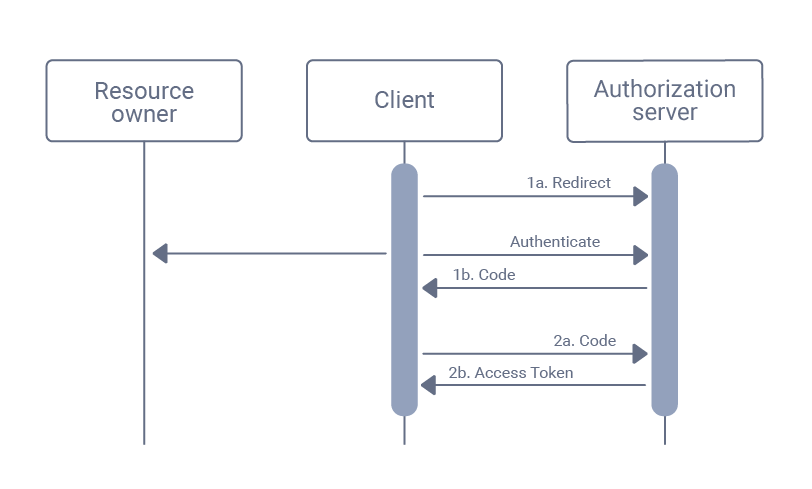

۲. استفاده از Code Flow در برنامهها

زمانی که برنامهای نیاز به احراز هویت کاربران دارد، باید Code Flow را اجرا کند تا توکن دسترسی دریافت شود. توسعهدهندگان تنها نیاز به نوشتن دو درخواست HTTP و پاسخهای آنها دارند:

-

Front Channel Request

-

Back Channel Request

این فلو به توسعهدهندگان اجازه میدهد هر روش احراز هویت ممکن را پیادهسازی کنند، از سیستمهای قدیمی تا جدیدترین پروتکلها، و حتی قابلیت ارتقا به Passkeys برای افزایش امنیت و بهبود تجربه کاربر را فراهم میکند.

قدرت اصلی Code Flow در چابکی کسبوکار پس از ادغام است. سرور مجوزدهی امکان توسعه رفتارهای احراز هویت کاربران را بدون تغییر در برنامهها فراهم میکند و پیچیدگیهای قانونی یا فرمهای تطبیقی را از تیم توسعه جدا میسازد.

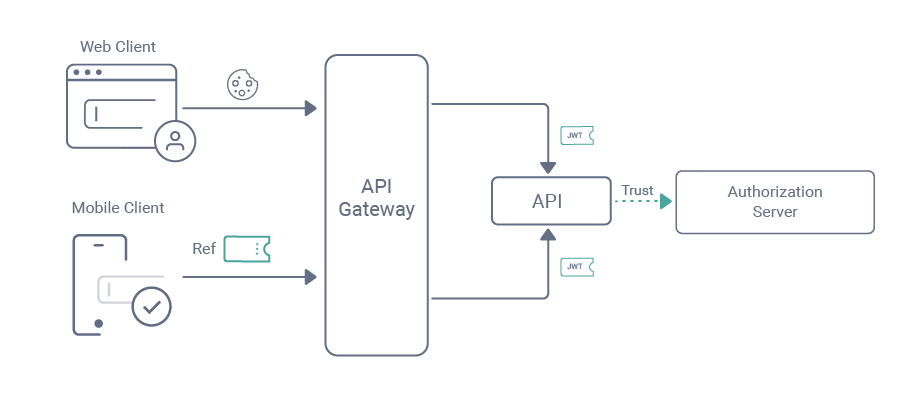

۳. استفاده از Token Translation در API Gateway

گاهی کلاینتها در محیطهای خصمانه اجرا میشوند و باید در برابر تهدیدهایی مانند اجرای کد مخرب یا تقلید از کلاینت واقعی محافظت شوند. برای این منظور:

-

کلاینتها باید بهترین روشهای محیط خاص خود را اعمال کنند

-

API Gateway میتواند اعتبارنامههای پیام ورودی را به JWT Access Token تبدیل کند

-

این کار باعث میشود که کد امنیتی API تنها روی JWT Access Tokens و مجوزدهی کسبوکار متمرکز باشد

کتاب همچنین الگوی Phantom Token را معرفی میکند تا کلاینتها توکنهای محرمانه دریافت کنند و Token Handler Pattern را برای توسعه SPA با امنیت مرورگر قوی شرح میدهد. این الگوها کدنویسی برنامه را ساده کرده و تجربه توسعهدهنده را بهبود میبخشند.

نتیجهگیری

کتاب Cloud Native Data Security with OAuth به خوانندگان کمک میکند تا امنیت قوی برای APIها و کلاینتها با استفاده از الگوهای مدرن پیادهسازی کنند. این کتاب فرایند فکری منسجمی ارائه میدهد تا نیازهای فعلی و آینده امنیتی سیستمها را درک کنند.

با مطالعه کتاب، خواننده درمییابد که چگونه OAuth و الگوهای کلاد نیتیو میتوانند الزامات عمیقتری مانند انطباق با قوانین، مقررات و توسعه کسبوکار آینده را برآورده کنند. همچنین، تمام اعضای سازمان با یک واژگان مشترک برای بحث در مورد امنیت مجهز میشوند.